重要更新:Youbbs发现SQL注入漏洞

存在问题的版本:

v1.04,v2.0

v1.04把:

$cur_user = null;

$cur_uid = $_COOKIE['cur_uid'];

$cur_uname = $_COOKIE['cur_uname'];

$cur_ucode = $_COOKIE['cur_ucode'];

替换为:

$cur_user = null;

$cur_uid = isset($_COOKIE['cur_uid']) ? intval($_COOKIE['cur_uid']) : '';

$cur_uname = isset($_COOKIE['cur_uname']) ? $_COOKIE['cur_uname'] : '';

$cur_ucode = isset($_COOKIE['cur_ucode']) ? $_COOKIE['cur_ucode'] : '';

v2.0把:

$cur_user = null;

$cur_uid = isset($_COOKIE['cur_uid']) ? $_COOKIE['cur_uid'] : '';

$cur_uname = isset($_COOKIE['cur_uname']) ? $_COOKIE['cur_uname'] : '';

$cur_ucode = isset($_COOKIE['cur_ucode']) ? $_COOKIE['cur_ucode'] : '';

替换为:

$cur_user = null;

$cur_uid = isset($_COOKIE['cur_uid']) ? intval($_COOKIE['cur_uid']) : '';

$cur_uname = isset($_COOKIE['cur_uname']) ? $_COOKIE['cur_uname'] : '';

$cur_ucode = isset($_COOKIE['cur_ucode']) ? $_COOKIE['cur_ucode'] : '';

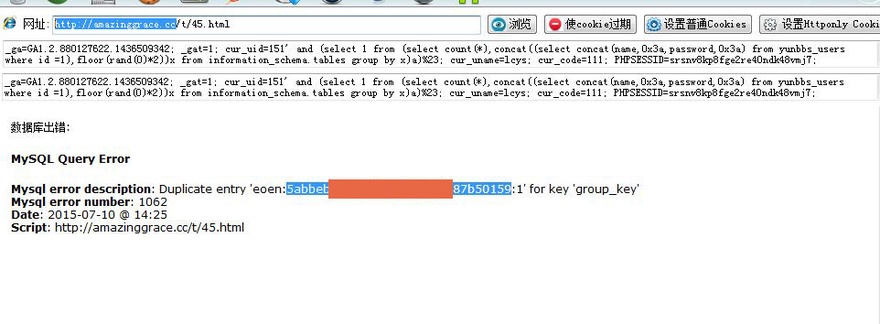

漏洞截图:

0

See Also

Nearby

- 上一篇 › 关于youbbs的几个问题

- 下一篇 › 求大神们帮助:插入音乐播放器的方法

修复就好

mysql是PHP中早就预弃用的extension了,再不济也该用Mysqli,跟Python的MySQLdb长得挺像,虽然难看好歹也支持预处理。

最推荐的是PDO。

楼主,这个具体怎么操作??

不懂,求具体操作法。。

谢谢

@admin

@dfak 使用最新版